Intel annonce que le pack logiciel Manycore Platform Software Stack (MPSS) qui permet d'exploiter les coprocesseurs Xeon Phi est victime d'une faille de sécurité qualifiée toutefois de modérée. Intel annonce que le pack logiciel Manycore Platform Software Stack (MPSS) qui permet d'exploiter les coprocesseurs Xeon Phi est victime d'une faille de sécurité qualifiée toutefois de modérée.

Cette faille a été découverte en interne et n'a pas été révélée avant que le correctif soit disponible dans les derniers drivers MPSS 3.2 sortis courant mars. La vulnérabilité se trouve dans la méthode de traîtement des fichiers de clés SSH par l'utilitaire micctrl qui sert à démarrer ou arrêter le pilote MIC. L'exploitation de cette faille permettrait à un utilisateur malintentionné d'outrepasser ses propres droits utilisateur et donc d'avoir accès au reste du système.

Intel rajoute que seule d'édition Linux du MPSS contient cette vulnérabilité. Les drivers Windows ne sont pas affectés. Les versions 2.1.6720-xx et 3.1.x.x sont vulnérables. Intel recommande donc d'installer la dernière version 3.2.0.0 dès que possible.

Ces drivers Manycore Platform Software Stack 3.2 apportent également le support des systèmes d'exploitation Windows 8.1 et Windows Server 2012 R2 en plus de Windows 7, 8, 2008 R2 et 2012. La carte Xeon Phi 5120D lancée au premier trimestre 2014 est également prise en charge.

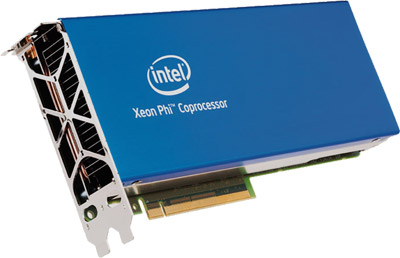

Pour information, les coprocesseurs Xeon Phi se présentent sous la forme de cartes PCI Express x16 équipées de plusieurs dizaines de cœurs x86 ce qui leur permet d'effectuer des calculs et de traîter en parallèle de grandes quantités de données avec d'excellentes performances par rapport aux processeurs traditionnels. Il s'agit évidemment de produits réservés à des applications professionnelles ou scientifiques très particulières.

Cartes concernées

- Xeon Phi SE10P

- Xeon Phi SE10X

- Xeon Phi 3120A

- Xeon Phi 3120P

- Xeon Phi 5110P

- Xeon Phi 5120D

- Xeon Phi 7120D

- Xeon Phi 7120P

- Xeon Phi 7120X

Téléchargement des drivers Intel Manycore Platform Software Stack 3.2.0.0 WHQL

|

Modérateur TLD

|

|

Pages :

1

Pages :

1 Pages :

1

Pages :

1