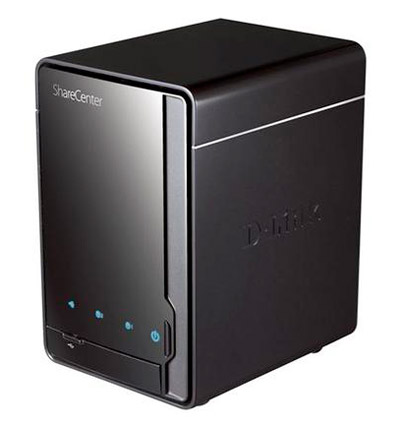

Le constructeur D-Link, spécialisé dans les produits réseaux pour le grand public et les professionnels, a récemment reconnu que certains de ses NAS sont vulnérables au ransomware Cr1ptT0r. Ce ransomware Cr1ptT0r infecte essentiellement des PC mais il peut manifestement aussi s'en prendre à des supports de stockage en réseau qui présentent une faille de sécurité comme les NAS D-Link de la famille DNS-320 ShareCenter. Le constructeur D-Link, spécialisé dans les produits réseaux pour le grand public et les professionnels, a récemment reconnu que certains de ses NAS sont vulnérables au ransomware Cr1ptT0r. Ce ransomware Cr1ptT0r infecte essentiellement des PC mais il peut manifestement aussi s'en prendre à des supports de stockage en réseau qui présentent une faille de sécurité comme les NAS D-Link de la famille DNS-320 ShareCenter.

Le ransomware chiffre l'intégralité des fichiers qu'il trouve puis crée un fichier texte (_FILES_ENCRYPTED_README.txt) qui contient les instructions nécessaires à la victime pour déverrouiller ses fichiers personnels. Il faut pour cela acheter une clé de décryptage sur la place de marché OpenBazaar. La transaction se fait en Bitcoin et correspondrait à plus de 1 000 $ au cours actuel mais bien sûr rien ne garantit à l'utilisateur qu'il retrouvera ses fichiers au final s'il accepte de s'acquitter de cette somme ni que ses fichiers ne seront pas exploités à d'autres fins par les auteurs du virus !

D-Link explique que seul le NAS DNS-320L bénéficie actuellement d'un firmware qui lui permet de se protéger de Cr1ptT0r à savoir la version 1.11 sortie en juillet 2018. D'après les release notes, on constate que ce firmware 1.11 contenait un correctif pour la faille de sécurité CVE-2017-7494 qui affecte le serveur de partage de fichiers Samba. On ne sait pas si Cr1ptT0r utilise cette faille de Samba pour se propager sur le NAS depuis une autre machine infectée du réseau local par exemple ou bien si cela n'a rien à voir et si le ransomware exploite des vulnérabilités d'autres protocoles notamment lorsque le NAS est connecté directement à Internet.

Concernant les autres NAS de cette gamme DNS comme les modèles DNS-320 (révisions matérielles Ax et Bx) et DNS-325 (Ax), ils ne disposent actuellement d'aucun correctif pour empêcher l'infection par Cr1ptT0r. Leurs derniers firmwares respectifs 2.05, 1.02 et 1.05 datent de 2016 et 2017 et ne semblent plus maintenus. D-Link affirme toutefois que le DNS-320 (Ax/Bx) va prochainement bénéficier d'une mise à jour de sécurité afin de contrer Cr1ptT0r mais aucune date de disponibilité n'est donnée. En revanche, rien n'est prévu pour le DNS-325 qui n'est plus supporté par D-Link ! Compte tenu du caractère critique de l'attaque et de la responsabilité qui est la sienne (aucune mise à jour pendant plusieurs années), le constructeur aurait quand même pu faire une exception et proposer une solution pour ce produit...

En attendant que le correctif de sécurité soit disponible pour le DNS-320, mais cela vaut du coup aussi comme solution définitive pour le DNS-325, D-Link recommande vivement de ne pas connecter le NAS directement à Internet c'est à dire de ne pas le placer dans une DMZ avec des redirections de ports depuis le routeur Internet. D-Link conseille également de sécuriser avec un logiciel antivirus et un antimalware tous les PC susceptibles d'accéder au NAS. Pour finir, il ne faut pas oublier de stocker ses données sur plusieurs supports et ne pas se contenter d'un seul exemplaire sur le NAS.

Pour le moment, il ne semble pas exister d'outil permettant de déchiffrer les fichiers cryptés par Cr1ptT0r mais des sociétés spécialisées dans la sécurité en proposeront peut-être prochainement. Pour rappel, ce n'est pas la première fois que des NAS sont victimes d'un ransomware. Une faille dans le firmware DSM avait permis en 2014 au virus SynoLocker de s'en prendre aux NAS Synology ce qui avait fait grand bruit à l'époque et avait conduit le constructeur a grandement renforcer sa politique de sécurité avec des mises à jour plus fréquentes et déployées automatiquement. Espérons que D-Link en fera de même mais ce dernier n'a évidemment pas la même expertise dans ce secteur.

|

Modérateur TLD

|

|

Pages :

1

Pages :

1 Pages :

1

Pages :

1